Shadow IT to termin określający wszelkie narzędzia, aplikacje i usługi IT, które pracownicy wdrażają lub używają w firmie bez wiedzy i zgody działu IT. Może to być Dropbox do szybkiej wymiany plików, nieautoryzowany komunikator do szybkiego czatu, własny router podłączony do firmowej sieci czy nawet prosty skrypt pobrany z sieci. Pracownicy często nie widzą w tym problemu, bo chodzi im o wygodę albo „obejście” firmowych ograniczeń.

Dlaczego Shadow IT to realne zagrożenie dla firmy?

Brak kontroli – firma nie wie, gdzie są jej dane ani jak są chronione.

Luka w bezpieczeństwie – nieautoryzowane aplikacje omijają polityki bezpieczeństwa, nie mają aktualizacji, nie przechodzą testów.

Wycieki danych – pracownicy mogą nieświadomie przesłać poufne dane przez zewnętrzny serwis, do którego dostęp mają osoby trzecie.

Naruszenia RODO i przepisów – jeśli dane klientów trafią poza kontrolowaną infrastrukturę, grożą kary.

Otwarta furtka dla cyberataków – atakujący często wykorzystują niezabezpieczone narzędzia wpięte „bocznymi drzwiami”.

Typowe przykłady Shadow IT w firmach

Prywatny Dropbox, Google Drive czy OneDrive do przechowywania plików firmowych.

Nieautoryzowane aplikacje typu komunikator (np. WhatsApp, Messenger).

Korzystanie z nielegalnych lub darmowych narzędzi do konwersji plików.

Samodzielnie postawione routery Wi-Fi.

„Pomocnicze” makra, skrypty i plug-iny pobierane z nieznanych źródeł.

Podłączanie własnych dysków USB lub smartfonów jako hotspotów.

Jak wykrywać Shadow IT w firmie? (techniczne sposoby)

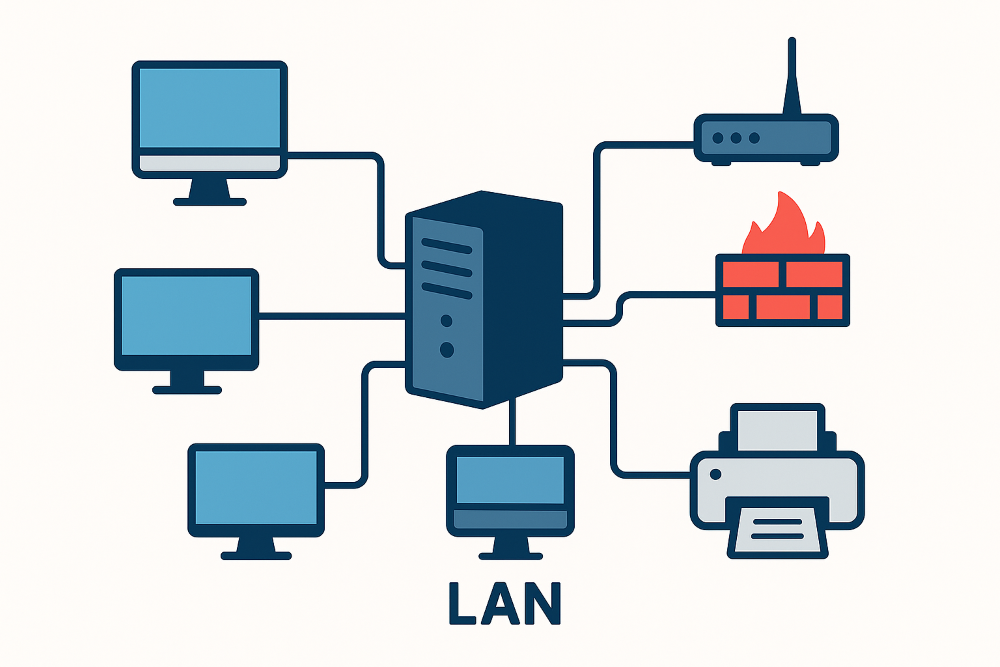

Monitorowanie ruchu sieciowego

Używaj narzędzi do analizy sieci (np. firewall z IDS/IPS, Zabbix, Wireshark) – wyłapiesz nietypowy ruch do chmur, podejrzane porty, nieznane adresy IP.

Regularnie analizuj logi z zapory sieciowej i proxy – szukaj połączeń do popularnych usług typu Dropbox, Telegram, Google Drive, WeTransfer itp.

Audyt stacji roboczych

Skanuj komputery w sieci pod kątem zainstalowanych aplikacji (np. Spiceworks Inventory, Lansweeper).

Sprawdzaj, czy są podłączone nieautoryzowane urządzenia (USB, drukarki, AP Wi-Fi).

Wywiad z użytkownikami

Rób krótkie ankiety: z jakich narzędzi korzystają, dlaczego, czego im brakuje w firmowych systemach.

Regularnie przypominaj, że zgłaszanie potrzeb to nie donoszenie – lepiej rozwiązać problem niż udawać, że go nie ma.

Monitorowanie dostępu do aplikacji SaaS

Jeśli firma używa np. Microsoft 365, Google Workspace lub innego SSO – sprawdzaj, do jakich aplikacji pracownicy próbują się logować.

Jak zapobiegać Shadow IT? (konkretne kroki)

Edukacja pracowników

Tłumacz, czym grozi używanie narzędzi poza kontrolą IT (nie tylko groźby, ale przykłady realnych incydentów).

Przypominaj o konsekwencjach prawnych i technicznych.

Zgłaszanie potrzeb i transparentność

Uprość procedurę zgłaszania nowych narzędzi – daj jasny, szybki proces akceptacji (niech nie czeka się miesiąc na zgodę na nowy soft!).

Współpracuj z działami biznesowymi – czasem lepiej pozwolić na wdrożenie potrzebnego narzędzia, ale w bezpiecznej wersji.

Polityki bezpieczeństwa i blokowanie dostępu

Blokuj możliwość instalacji oprogramowania przez zwykłych użytkowników.

Ustaw restrykcyjne polityki na firewallu/proxy (blokuj ruch do wybranych usług chmurowych).

Wymuszaj korzystanie z autoryzowanych narzędzi do udostępniania plików i komunikacji.

Regularny audyt i automatyzacja wykrywania

Co miesiąc sprawdzaj, jakie aplikacje są instalowane, gdzie są przesyłane dane, czy nie pojawiły się nowe nieautoryzowane urządzenia.

Przykłady z życia – case study

Warto czasem omówić wewnętrznie realny przypadek (np. wyciek plików przez WeTransfer w innej firmie).

Shadow IT nie znika samo – wręcz przeciwnie, w hybrydowej i zdalnej pracy jest go coraz więcej.

Rozwiązanie to nie tylko „zakazy”, ale też edukacja, techniczne narzędzia do wykrywania i proste procedury zgłaszania potrzeb. Im szybciej firma się za to zabierze, tym mniej ryzykuje nieświadomymi wyciekami czy karami.

Najnowsze artykuły

Wsparcie informatyczne i Outsourcing IT dla Firm

Doradztwo IT, zdalne wsparcie oraz kompleksowe rozwiązania z zakresu data center i bezpieczeństwa danych. Skalowalne usługi, które wspierają rozwój firm w Pomorskim i Zachodniopomorskim.