Czym naprawdę jest Zero Trust i jak wdrożyć to podejście w małej lub średniej firmie.

Co to jest Zero Trust?

Zero Trust (po polsku „zero zaufania”) to nowoczesne podejście do bezpieczeństwa IT, które zakłada, że…

nie ufamy żadnemu użytkownikowi ani urządzeniu – nawet jeśli są już „w środku” naszej firmowej sieci.

Każdy dostęp, każda próba logowania i każde żądanie do zasobów wymaga weryfikacji – za każdym razem.

Dlaczego tak?

Bo cyberataki coraz częściej pojawiają się nie tylko z zewnątrz, ale i od wewnątrz: przypadkowe błędy, nieostrożność pracowników, czy malware ukryty na firmowym sprzęcie mogą zagrozić całej firmie. Zero Trust oznacza: koniec „domyślnego zaufania” dla kogokolwiek. Zamiast tego: kontrola i weryfikacja na każdym kroku.

Dlaczego to ważne (nawet w mniejszych firmach)?

Ataki nie omijają małych organizacji – najczęściej właśnie MSP padają ofiarą phishingu, ransomware czy kradzieży danych.

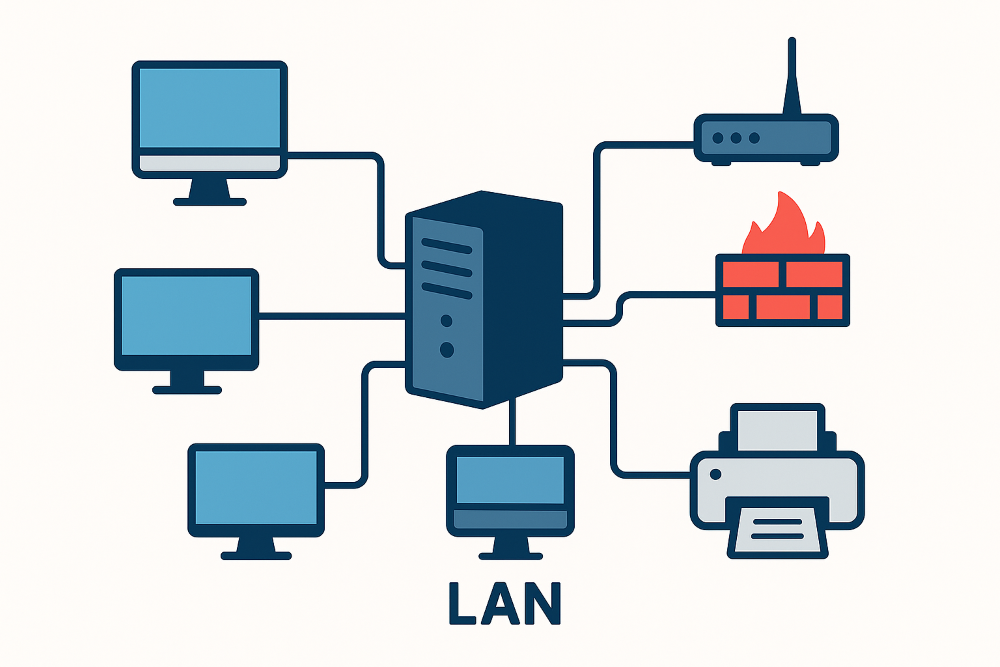

Tradycyjny podział: „sieć wewnętrzna = bezpieczna, internet = zagrożenie” już nie działa. Ludzie pracują zdalnie, korzystają z różnych urządzeń, przynoszą własne laptopy.

Zero Trust to podejście, które pozwala przeżyć w tych nowych warunkach – nie przez zakup drogiego systemu, tylko przez zmianę myślenia i wprowadzenie prostych zasad.

Jak w praktyce wygląda wdrożenie Zero Trust w firmie?

1. Inwentaryzacja – wiesz, co masz?

Sprawdź, kto ma dostęp do jakich systemów i danych.

Zrób listę urządzeń: firmowych komputerów, telefonów, nawet drukarek.

Możesz użyć do tego Active Directory, prostych skanerów sieci, czy nawet… Excela.

2. Segmentacja sieci – podziel, nie mieszaj

Podziel sieć na segmenty/VLAN-y: osobno dla biura, księgowości, gości, produkcji.

Każda grupa powinna widzieć tylko to, czego naprawdę potrzebuje.

Wyłącz lub ogranicz nieużywane porty w switchach.

3. Weryfikacja tożsamości i wieloskładnikowe uwierzytelnianie (MFA)

Każdy użytkownik powinien potwierdzać swoją tożsamość nie tylko hasłem.

MFA to dzisiaj must-have: np. hasło + kod SMS/aplikacja, albo fizyczny token.

Włącz MFA do logowania w usługach chmurowych, poczcie, systemach VPN.

4. Ograniczenie uprawnień i przegląd dostępów

Zasada najmniejszych uprawnień: nikt nie dostaje więcej niż potrzebuje.

Przeglądaj uprawnienia przynajmniej raz na kwartał (albo zawsze po zmianie stanowiska/odejściu pracownika).

Kasuj niepotrzebne konta i dostępy – lepiej zapobiegać niż żałować.

5. Monitorowanie i szybkie reakcje

Ustaw monitoring logowań i prób dostępu (możesz użyć Microsoft Defender, darmowych SIEM-ów, logów systemowych).

Skonfiguruj alerty na nietypowe działania: logowania w nietypowych godzinach, z nietypowych krajów, z wielu urządzeń naraz.

Szybko reaguj – blokuj podejrzane konta, zmieniaj hasła, jeśli coś się dzieje.

Jak wdrożyć Zero Trust, nie mając wielkiego budżetu?

MFA: w usługach Microsoft 365 możesz to ustawić za darmo dla wszystkich użytkowników.

Segmentacja sieci: większość nowoczesnych switchy pozwala na tworzenie VLAN-ów nawet bez dokupowania licencji.

Przegląd uprawnień: zrób prostą checklistę w Excelu i co kwartał przechodź przez nią z osobą odpowiedzialną za IT.

Monitorowanie: nawet proste logi z Windows/serwerów mogą pokazać podejrzane działania – nie musisz od razu mieć rozbudowanego SIEM-a.

Blokowanie portów: w BIOSie i Windows można łatwo wyłączyć porty USB albo dostęp do nich ograniczyć tylko wybranym osobom.

Najczęstsze błędy (i jak ich unikać):

Domyślne hasła na urządzeniach sieciowych (zmień je zaraz po instalacji!).

MFA tylko dla wybranych – powinno być wszędzie tam, gdzie dostępne są dane firmy.

Przestarzała lista dostępów – ktoś odszedł z firmy, ale jego konto dalej aktywne.

Brak reakcji na alerty („bo spamują”) – jeśli są źle ustawione, popraw reguły zamiast wyłączać powiadomienia.

Zero Trust to nie produkt, tylko styl pracy z bezpieczeństwem IT.

Nie musisz kupować drogich systemów – wystarczy zmienić sposób zarządzania dostępem, regularnie przeglądać uprawnienia i reagować na zagrożenia. Dzięki temu nawet mała lub średnia firma może chronić się na poziomie dużych korporacji.

Najnowsze artykuły

Wsparcie informatyczne i Outsourcing IT dla Firm

Doradztwo IT, zdalne wsparcie oraz kompleksowe rozwiązania z zakresu data center i bezpieczeństwa danych. Skalowalne usługi, które wspierają rozwój firm w Pomorskim i Zachodniopomorskim.